WordPress is al sinds de oprichting in 2003 een populair CMS-platform voor websites. Met populariteit komt echter ook het risico van beveiligingsrisico's. Nu we het jaar 2023 ingaan, is het essentieel om de huidige staat van de WordPress-beveiliging te inventariseren.

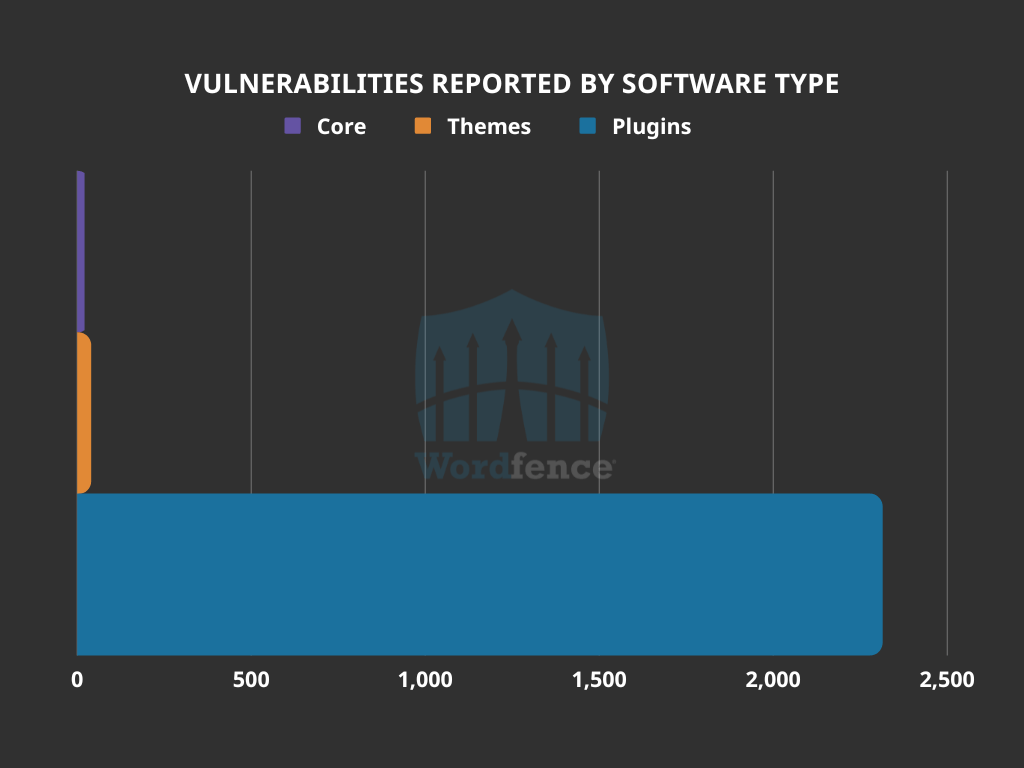

Afbeeldingsbron: WordFence

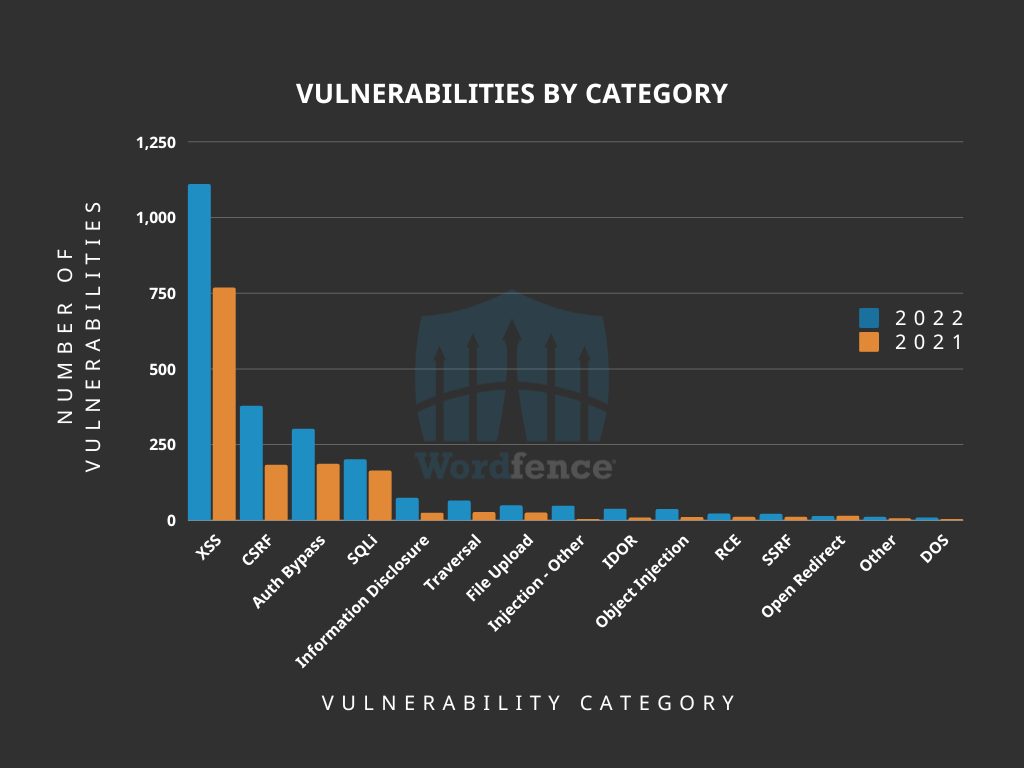

Tussen 2021 en 2022 vonden er significante veranderingen plaats in de top vijf categorieën van openbaar gemaakte kwetsbaarheden. Een opmerkelijke verandering is dat het openbaar maken van informatie het uploaden van bestanden heeft overtroffen en de vijfde meest voorkomende kwetsbaarheidscategorie is geworden. Dit benadrukt het cruciale belang van de beveiliging van gevoelige en vertrouwelijke gegevens. Daarnaast is er een aanzienlijke toename van CSRF-kwetsbaarheden, die meer dan verdubbeld zijn en nu een hogere positie innemen dan kwetsbaarheden voor het omzeilen van autorisaties, die van 2021 tot 2022 ook bijna verdubbeld zijn.

Afbeeldingsbron: WordFence

Als we kijken naar de verdeling van de gerapporteerde kwetsbaarheden, is het duidelijk dat plugins de overgrote meerderheid van de gerapporteerde kwetsbaarheden uitmaken. Het is belangrijk om te weten dat er aanzienlijk meer plugins dan thema's beschikbaar zijn, wat deze statistiek natuurlijk beïnvloedt. Desalniettemin benadrukt dit dat het WordPress core platform relatief veiliger is en dat eventuele beveiligingsproblemen in het WordPress ecosysteem kunnen worden toegeschreven aan plugins en thema's.

Hier zijn wat snelle WordPress beveiligingsstatistieken om te bekijken, waar we hieronder verder op ingaan:

Ondanks talloze inspanningen om de beveiliging in de loop der jaren te verbeteren, blijft WordPress kwetsbaar voor aanvallen als gevolg van verouderde softwareversies en zwakke wachtwoorden. Volgens een rapport van Sucuri gebruikte bijna 74% van de gehackte WordPress sites verouderde software op het moment van de aanval. Daarnaast vormen plugins en thema's potentiële kwetsbaarheden als ze niet regelmatig worden bijgewerkt.

Dat gezegd hebbende, zijn er de afgelopen jaren aanzienlijke verbeteringen aangebracht om de beveiliging van WordPress te verbeteren. Deze omvatten automatische updates voor kernbestanden en plugins en verbeterde wachtwoordvereisten voor gebruikers.

Overweeg dit feit: in 2022 werd een schokkende ontdekking gedaan met betrekking tot de beveiliging van populaire website plugins. Er werd ontdekt dat 26 van deze plugins kritieke beveiligingsbugs bevatten die nooit waren gepatcht. Alle websites met deze plugins lopen het risico gehackt te worden en gevoelige informatie te verliezen.

Deze onthulling bewijst dat website-eigenaren het zich niet kunnen veroorloven om zelfgenoegzaam te zijn wat betreft de beveiliging van hun sites. Nu cyberbedreigingen met de dag geavanceerder worden, moeten bedrijven alle noodzakelijke stappen nemen om zichzelf en hun klanten te beschermen. Dit omvat het regelmatig updaten van software en ervoor zorgen dat kwetsbaarheden snel worden aangepakt.

In 2022 zagen we een aanzienlijke toename van het aantal meldingen van beveiligingsbugs voor WordPress plugins. Er werden 328 meer bugs gemeld dan het jaar daarvoor, waardoor het totale aantal bevestigde beveiligingsbugs in onze database op 4.528 kwam. Dit was een veel grotere toename dan in 2021, toen er slechts 1.382 beveiligingsproblemen werden gemeld. Deze cijfers tonen aan hoe belangrijk het is om plugins regelmatig te controleren en zo snel mogelijk bij te werken voor beveiligingslekken.

Als een van 's werelds populairste contentmanagementsystemen (CMS) is WordPress vaak het doelwit van cybercriminelen die kwetsbaarheden in de code van het platform willen uitbuiten. WordPress heeft in de loop der jaren verschillende beveiligingsmaatregelen geïmplementeerd om deze dreiging tegen te gaan, waaronder automatische updates en een verbeterd wachtwoordbeleid. Verantwoordelijke openbaarmaking is echter een van de meest effectieve manieren om het WordPress ecosysteem veiliger te maken.

Responsible disclosure is de laatste jaren steeds gebruikelijker geworden en het WordPress ecosysteem heeft aanzienlijk geprofiteerd van deze trend. Veel beveiligingsonderzoekers die kwetsbaarheden ontdekken in WordPress plugins, thema's of het kernplatform kiezen er nu voor om deze te melden aan het WordPress beveiligingsteam, dat vervolgens met de ontwikkelaars van plugins en thema's kan samenwerken om een patch uit te brengen.

Een van de voordelen van responsible disclosure is dat het ontwikkelaars in staat stelt om een fix voor de kwetsbaarheid uit te brengen voordat deze algemeen bekend wordt. Dit helpt voorkomen dat cybercriminelen het lek misbruiken om WordPress sites te compromitteren. Wanneer kwetsbaarheden openbaar worden gemaakt voordat er een oplossing beschikbaar is, staat dit bekend als "zero-day" uitbuiting.

Responsible disclosure stelt WordPress gebruikers ook in staat om kwetsbaarheden tijdig te verhelpen, waardoor het risico dat hun sites worden gehackt wordt verkleind. Wanneer een kwetsbaarheid wordt ontdekt en gemeld via responsible disclosure, kan het WordPress beveiligingsteam snel een patch uitbrengen. Site-eigenaren kunnen dan hun plugins, thema's of het WordPress core platform bijwerken om de patch toe te passen en het risico op gecompromitteerde sites te verkleinen.

De WordPress gemeenschap heeft het belang van verantwoordelijke openbaarmaking erkend en verschillende initiatieven bevorderen deze praktijk. Het WordPress Beveiligingsteam heeft bijvoorbeeld een speciaal e-mailadres voor beveiligingsonderzoekers om kwetsbaarheden te melden. Veel ontwikkelaars van plugin's en thema's hebben nu een responsible disclosure policy op hun websites staan.

Concluderend, responsible disclosure is een essentiële praktijk voor het versterken van de veiligheid van het WordPress ecosysteem. Door op een verantwoorde en ethisch verantwoorde manier kwetsbaarheden te melden aan het WordPress beveiligingsteam, kunnen beveiligingsonderzoekers ontwikkelaars helpen om snel patches uit te brengen, waardoor het risico op zero-day exploitatie wordt verkleind. WordPress gebruikers kunnen ook profiteren van verantwoordelijke openbaarmaking door tijdig patches toe te passen op hun sites, waardoor het risico dat hun sites worden gecompromitteerd wordt verkleind. De WordPress gemeenschap moet verantwoordelijke openbaarmaking blijven promoten en aanmoedigen om ervoor te zorgen dat het platform jarenlang veilig en betrouwbaar blijft.